鑫捷科技(Webplus)專精於AI整合、資訊安全、系統與網路建置、虛擬化、大數據分析及軟體開發,提供一站式企業IT解決方案,服務涵蓋從網路連線到端點安全,涵括雲端資訊整合、資料備份、系統備援規劃等,協助臺灣及海外政府機關與中大型企業客戶規劃與整合資訊系統,共創資訊科技新未來。

NAKIVO 備份系統爆出高風險漏洞

近期,知名資安研究機構 watchTowr 發現並揭露了一項影響 NAKIVO Backup & Replication 軟體的高風險安全漏洞,該漏洞的編號為 CVE-2024-48248,影響範圍廣泛。漏洞的主要問題出現在 NAKIVO 的網頁管理介面,具體來說是 HTTP 請求處理元件 Director,該元件存在設計上的缺陷,允許未經身份驗證的遠端攻擊者讀取受影響系統上的 任意文件。這意味著攻擊者可以直接存取系統內部的敏感資料,如配置文件、備份檔案、存取憑證,甚至可能取得系統管理權限,導致進一步的攻擊風險。

由於備份與還原系統 扮演著企業關鍵的資料保護角色,這項漏洞可能會讓企業的數據安全面臨極大威脅。如果攻擊者成功利用該漏洞,企業的機密資訊、客戶資料,甚至整個 IT 環境都可能遭受影響。因此,企業 IT 管理者與資訊安全負責人應立即採取應對措施,防止系統遭受入侵與資料外洩風險。

受影響的 NAKIVO 備份軟體版本

根據 NAKIVO 官方公告,以下版本受到影響:

- NAKIVO Backup & Replication 版本10.11.3.86570 及更早版本

目前,該漏洞已經在新版本中獲得修復,所有使用舊版本的企業應儘速進行升級,以確保系統安全。

可能的資安風險

未修復該漏洞的 NAKIVO 伺服器可能會面臨以下重大資安風險:

- 機敏資料外洩:攻擊者可讀取伺服器內的配置文件、憑證、備份數據,這可能導致企業關鍵資訊被竊取或濫用。

- 未經授權的遠端存取:駭客可透過漏洞直接存取伺服器上的關鍵文件,進一步發起攻擊,如惡意程式植入、勒索軟體攻擊。

- 業務運行中斷:若企業的備份資料遭到竄改、刪除或加密,將影響正常業務運行,甚至導致無法恢復的數據損失。

建議的資安應對措施

為了降低 CVE-2024-48248 帶來的風險,企業 IT 管理者應立即執行以下 安全修復方案:

-

立即升級軟體

- 將 NAKIVO Backup & Replication 軟體升級至版本 11.0.0.88174 或更高版本,此版本已修復該漏洞,能有效避免攻擊者利用此漏洞入侵系統。*若您的軟體授權 MA 已過期,或是版本不支援最新的虛擬環境,切勿直接升級版本,以免造成授權無法啟用,請尋求合作之資安廠商的協助。

-

檢查系統存取日誌

- 審查系統日誌與訪問記錄,檢查是否有異常存取或未經授權的行為。特別是需要關注是否有異常的檔案存取活動,如非授權的管理員帳戶或未知來源的存取請求。

-

強化網路安全策略

- 實施網路分段,限制備份系統的網路存取權限,確保僅有特定受信任的網段可以訪問。

- 設定防火牆規則,僅允許經過驗證的 IP 地址與使用者存取 NAKIVO 伺服器。

- 使用強身份驗證機制,啟用多因素驗證 (MFA),防止駭客透過帳號竊取方式進行攻擊。

-

限制網路對外暴露

- 確保 NAKIVO 伺服器 不直接暴露於網際網路,若必須遠端存取,應透過 VPN 或專用安全通道 進行管理,避免攻擊者輕易發起攻擊。

目前的風險狀況

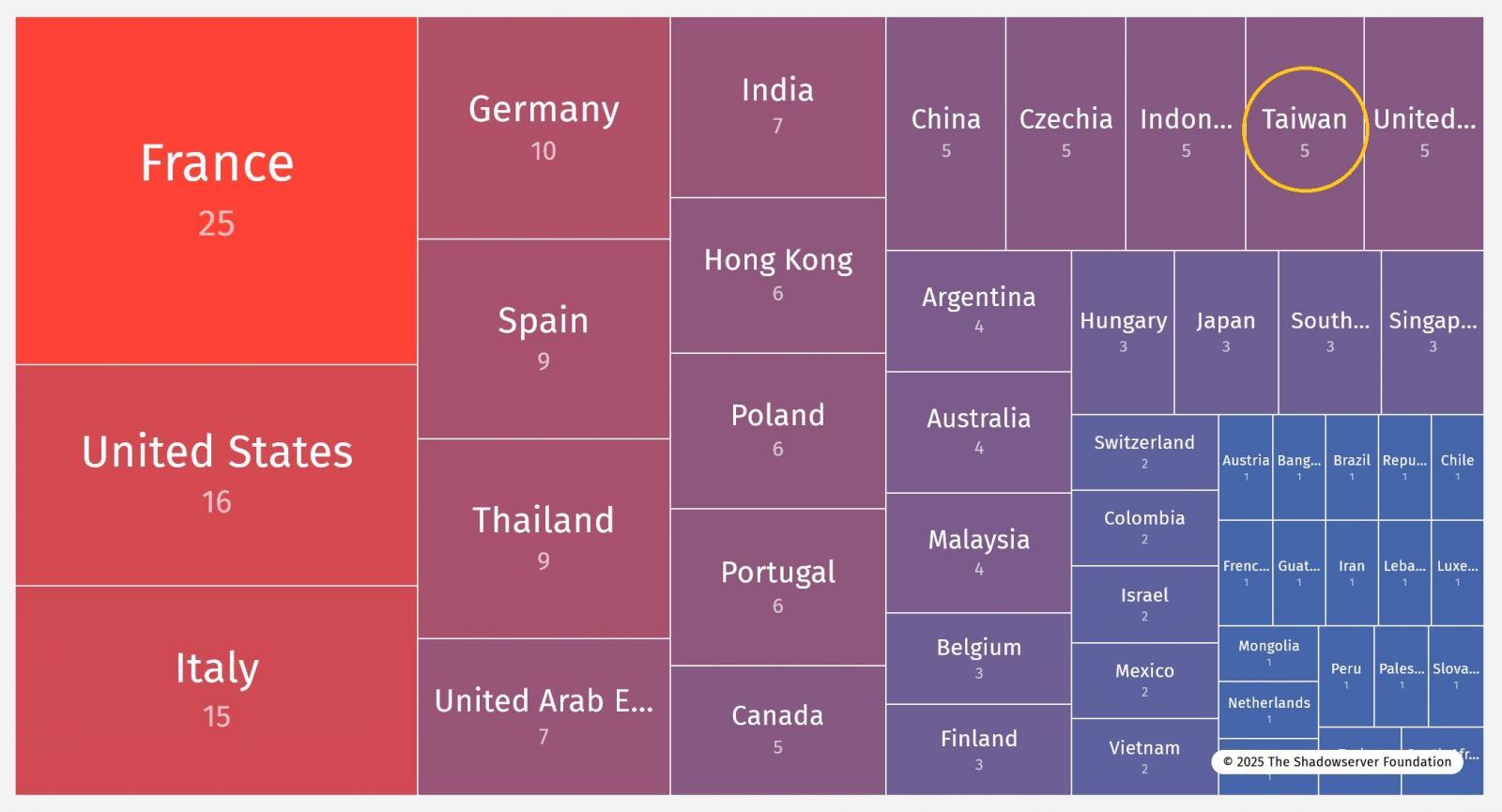

根據資安機構 The Shadowserver 基金會的掃描統計,截至 2025 年 3 月 10 日,全球仍有190 台 NAKIVO 受影響伺服器暴露於網際網路,其中台灣有 5 台 仍未修補漏洞,存在被攻擊的高風險。

為了避免系統遭受駭客入侵、資料被竊取或備份檔案被惡意加密,企業 IT 部門應 儘快完成漏洞修補作業,並定期檢查系統的安全性,確保備份環境的完整性與安全性。

圖片來源:The Shadowserver Foundation

結論

CVE-2024-48248 是一項嚴重的資安漏洞,影響企業的備份與復原系統,可能導致機密資料外洩、未經授權存取風險,甚至影響業務營運。NAKIVO 已經釋出 11.0.0.88174 版本的更新修補此漏洞,建議所有受影響的企業立即升級,並實施額外的資安防護措施。

透過定期更新、加強存取控制與網路安全策略,企業可以有效防範類似的資安風險,確保關鍵數據的完整性與安全性。

如果您的企業仍在使用舊版的 NAKIVO Backup & Replication,請務必立即檢查並更新版本,以確保系統不受此漏洞影響,避免可能的資安風險。